前言

以往 Azure VM 只能利用 Endpoint 加上 ACL (Access List Control) 來管理 Inbound 的流量,如下圖:

且Outbound 的流量只能透過作業系統裡面的 Windows Firewall 來控管。

而微軟推出了較新的技術,給予雲端資源能有更安全的管理機制,就是 Network Security Group (以下稱 NSG)。除了可以控制 Inbound 之外,也可以限制流量輸出,NSG 可和 vNet、Subnet、VM、NIC 做關聯,讓您在雲端安全控管方面更有彈性、更有掌握能力。

實作

以下我們以一個簡易情境:讓 Azure VM (Windows Server 2012 R2) 不能透過 TCP_80 port 上網,一般實務上都會建議把此規則建立起來,因為 Server 都是提供重要服務,若輕易上網、下載檔案,很容易有資安風險。

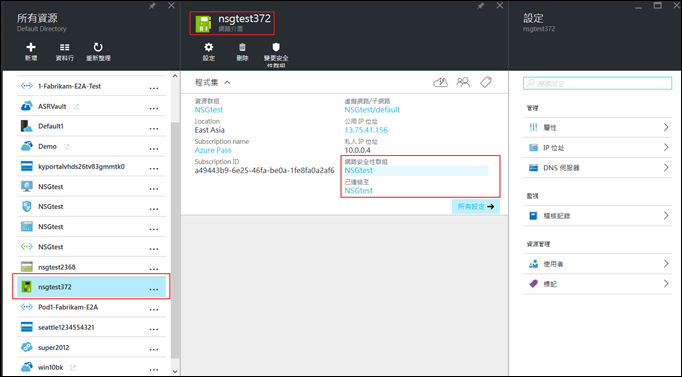

預設 Azure VM (v2 - 資源管理員類型) 建立起來後就會有一個 Network Security Group,而這個 NSG 是綁在 VM 的網卡上,如下圖:

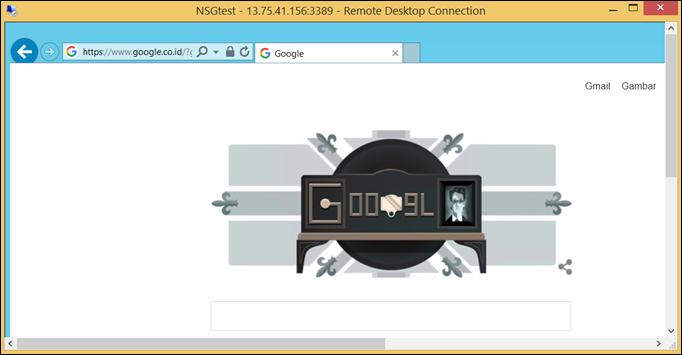

目前 Azure VM 是可以上網的狀態:

- 登入 Azure Portal

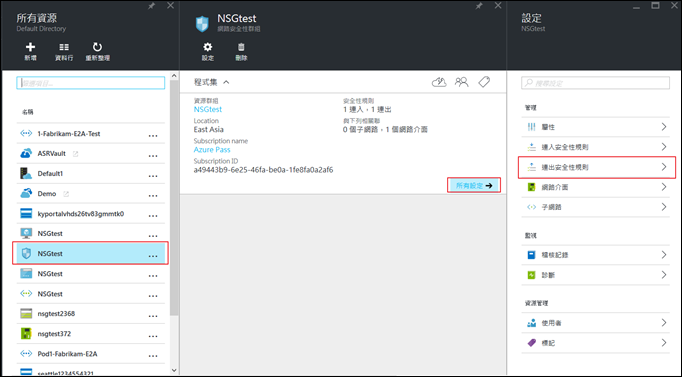

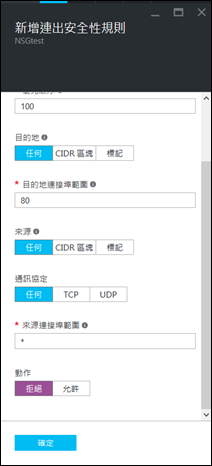

https://portal.azure.com - 選擇欲設定的 NSG →所有設定→輸出安全性規則 (Outbound)

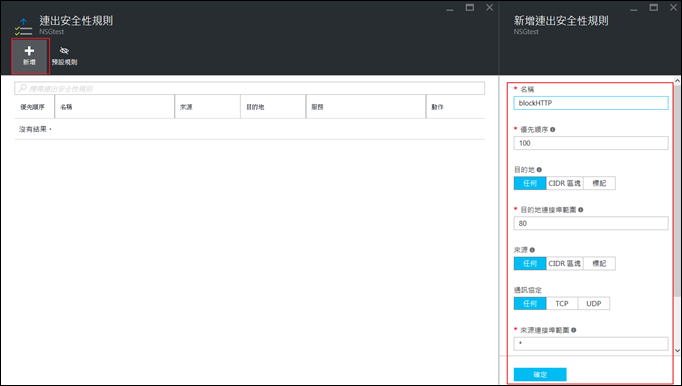

- 新增→輸入名稱、優先順序(數字越小越優先)→目的地、來源及埠號

- 往下捲記得選擇 拒絕 / 允許 ,這是非常重要的設定哦!

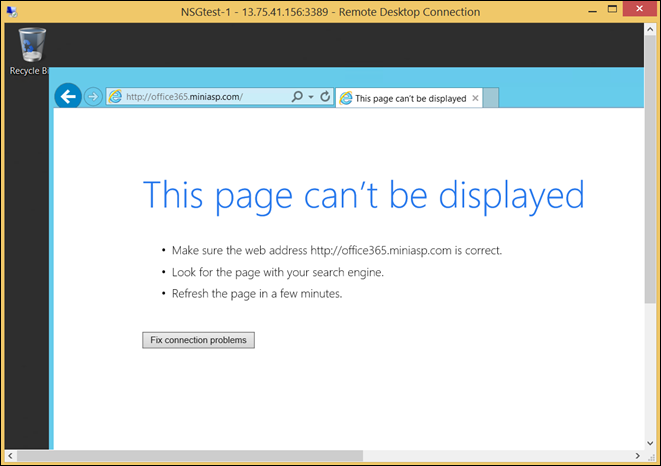

- 設定完成後,Azure VM 就不能透過瀏覽器上網了!

如果設定完成後,還是可以連接同一個頁面的話,請連接看看別的頁面 (有可能是瀏覽器的cache)

限制

注意 Endpoint 加 ACL 不可和 NSG 同時存在,若已經有 Endpoint 加 ACL,想要加 NSG,請先移除原有設定。

相關連結

== 要試用 Azure的朋友 ,請點選 Azure Free Trial – 試用 30 天期 進行試用申請。 ==